Esta es una alternativa de conexión para cuando no esta disponible la VPN. El tráfico es encriptado a través de un túnel proxy SOCKS. El proceso es el siguiente: me conecto vía SSH a mi servidor bastión remoto y luego navego como si estuviera en la comodidad de mi casa. Incluso tengo acceso de este modo a toda la red interna.

El proceso es el siguiente:

1 | $ ssh -D 8180 -f -C -q -N usuario@ipremota -p 10000 |

Destripemos un poco que pasa en esa línea de comando

-Dle dice a SSH que estamos creando un túnel SOCKS en el puerto específicado, en mi caso puse el 8180.-fenvía el proceso a background.-Ccomprime los datos antes de enviarlos.-qmodo quiet no emite reportes en la salida de la terminal.-Nle dice a SSH que no se enviarán comandos en esta conexión.-pespecífica el puerto donde se ejecuta SSH, en mi caso el bastión está detrás de una redirección del router.

Podemos verificar la existencia del túnel de este modo

1 | $ ps aux | grep ssh |

Que producirá una salida como esta

1 | linkmoises 8519 0.2 0.0 78860 3744 ? Ss 14:23 0:04 ssh -D 8180 -f -C -N usuario@ipremota -p 10000 |

Podemos ver que el número siguiente al usuario corresponde al PID del proceso. Si deseamos cerrarlo, solo matamos el proceso kill -9 8519.

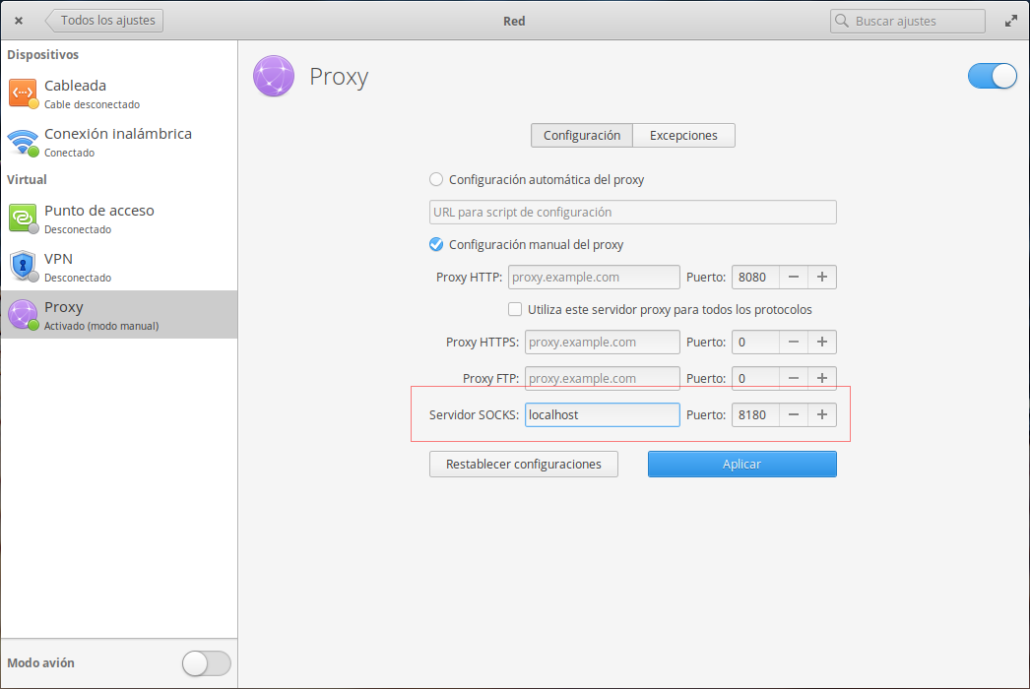

Para usar ahora el proxy SOCKS, hay que configurarlo por aplicación, aunque en mi caso, en este momento usando ElementaryOS, en Red > Proxy. Puedo emplear el proxy para todo el sistema globalmente.

En conclusión, con esto hemos creado una conexión rápida y fiable que asegura nuestro tráfico de ojos inescrupulosos.

@linkmoises

Aún no hay comentarios...