Anteriormente estuve planteando y explorando los antecedentes que me han impulsado a cambiar todos los equipos de mi red casera por la línea UniFi de Ubiquiti. A diferencia de otras redes más simples, en mi caso, mi red ha ido creciendo con el tiempo hasta el punto que mínimo hay siempre 15 a 20 dispositivos conectados.

Los requerimientos de mi red son los siguientes:

- Uso: internet para computadoras / servidores / tablets / móviles, VPN, streaming local y remoto de multimedia, impresión, IoT y sistema de videovigilancia, monitoreo de servidores locales y externos.

- Cobertura: toda la casa dentro del área de construcción de ~110 m2 y el patio alrededor para un total de ~375 m2.

- Extra: Cobertura hasta áreas comunes dentro del residencial (cruzando la calle, hasta una distancia de 100 m)

Algunos familiares y conocidos me han llegado a preguntar para que tantos dispositivos si con un «router» inalámbrico de gama alta puedo cubrir lo que necesito. La respuesta corta es la siguiente, esos «routers inalámbricos» son dispositivos todo en uno y hacen función de router, switch y access point en un solo enlatado. Uno no puede esperar que estos aparatos tengan el desempeño que puede tener cada uno de estos dispositivos por separado aún usando el mejor firmware disponible.

Y después de la pregunta anterior, a veces sale un ¿por qué no un «router gaming»? La respuesta a esa interrogante es la siguiente, si bien es cierto que pueden tener buenos benchmarks, esto se obtiene en ambientes aislados sin interferencia y generalmente con un solo dispositivo, la ventaja de tener una red completa proporciona fiabilidad y garantiza calidad a cada uno de los clientes conectados a la red y mejor aún cuando son dispositivos dedicados a soportar cientos de clientes simultáneos.

Habiendo resuelto las dos dudas comunes que siempre llegan, les cuento un breve resumen de como mi red ha evolucionado con el tiempo.

Cronología y evolución

Inicialmente en casa, recién me mude utilizaba un AirRouter de Ubiquiti. Barato en su momento, pero no me ofrecía buena cobertura en la casa. La cobertura en el patio trasero era de malísima a nula. Por aquel entonces, hace 3 años, mi proveedor de internet me ofrecía una velocidad de 7 Mbps/2 Mbps. El AirRouter solo lo utilice por espacio de 2 meses mientras conseguía equipos para la expansión.

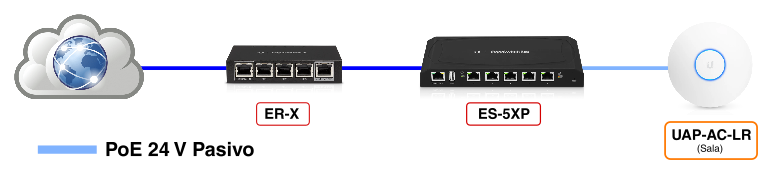

Luego de eso empecé a utilizar el router ER-X conectado al switch ES-5XP y con un access point UAP-AC-LR, la gestión del AP lo hacia desde el controlador que tenía instalado en una laptop. La calidad mejoró notablemente; sin embargo en el patio trasero la cobertura era de mala aún (claro, la señal seguía atravesando todas las paredes de la casa), a pesar que por el frente de la casa podía tener buena cobertura hasta 100 metros de distancia.

En este punto ya había adquirido algo de destreza con los equipos que estaba administrando, pero tenía la administración por separado de cada dispositivo. Así que pensé en adquirir un cloud key para empezar a mejorar la administración del AP. Cuando lo empecé a utilizar me gusto mucho la interfaz, pero no tenía ningún tipo de estadística ya que esa parte la hacen los router UniFi con DPI (deep packet inspection) y a pesar que los otros equipos son Ubiquiti, no se entendían entre ellos.

Luego adquirí el router UniFi, USG. Una pieza sólida, blanca, fuerte al tacto. Solo reemplacé el ER-X y ya estaba funcionando la red nuevamente. Después de esto, el caos en mi red (los cables) creció. Vino el 2do UAP-AC-LR y luego el switch US-8-60W, y el caos creció aún más.

Así solía ser mi red de desordenada…

Acá algo del trabajo cuando la reestructuraba

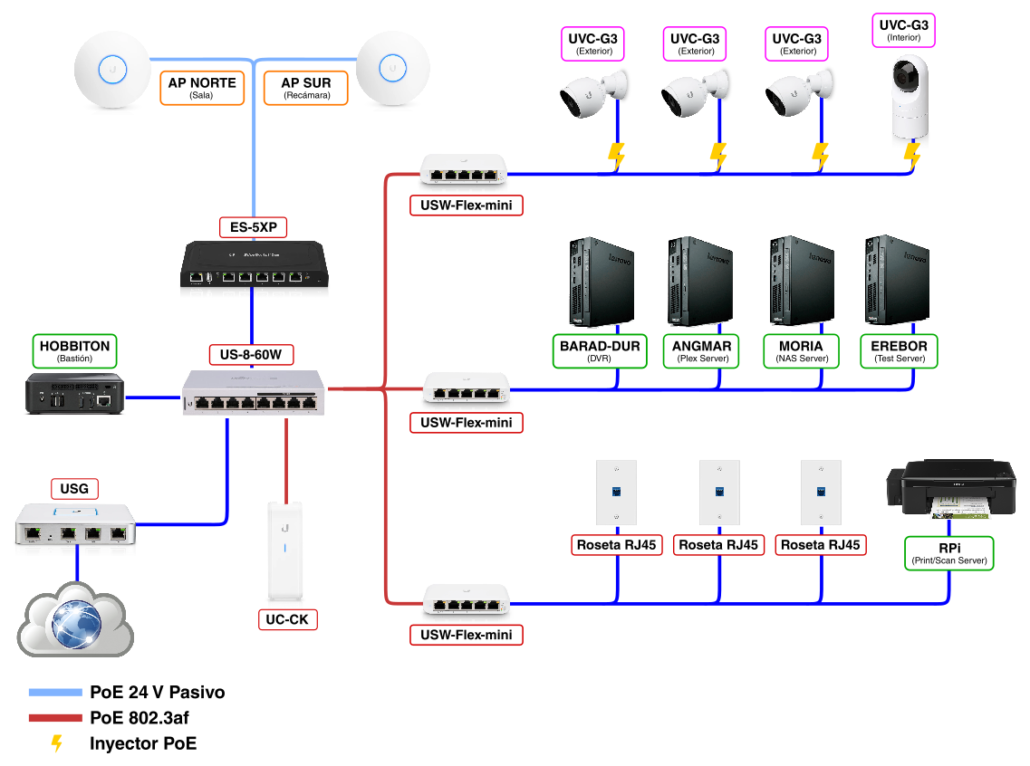

El diseño de mi red casera, como se puede ver, evolucionó por fases pero no de una manera pensada. Inicialmente requería el acceso WiFi, luego a raíz de una ola de robos en mi residencial adquirí entonces cámaras de videovigilancia y por último ordené y expandí la red cableada hasta tener una toma RJ45 en cada habitación ya que tenía un solo sancocho de cables que no se entendía.

El resultado de volver a rehacer la red de mi casa, es que logré acomodar todos los dispositivos de red y mini servidores que tenía tomando polvo en casa y les di una función específica. También a nivel de red segmenté el tráfico con ayuda de VLANs.

Cableado de red

Para lograr todo lo anterior, lo primero fue obtener todos los equipos, pero antes de conectarlos tuve que crear los cables de red, ya que muchos de los anteriores eran cables de mala calidad, de hecho mezclado entre todo había un cable Cat5 incluso. Así que fui por un rollo de cable de red Cat6 100% cobre. Tomando en cuenta que poseo varios dispositivos PoE además de los access point, está era la mejor elección. Pude haber emplear cableado Cat5e o incluso uno de aleación que ofrecen buen desempeño y velocidad a menor costo, pero al final me termine decantando por el UTP Cat6, esto para el caso de interiores. El rollo de 100 metros de cable UTP Cat6 23 AWG 100% cobre lo adquirí en La Casa del Teléfono por 36.99 USD + ITBMS.

Los conectores RJ45 Cat6 los vendían por unidad entre 0.25 USD a 0.30 USD en el mismo local, pero buscando en Amazon encontré varios vendedores que ofrecían 100 conectores por 10~12 USD. Al final quedé comprando conectores RJ45 de dos piezas, que tenían buenos comentarios, ya que así hay menos riesgo de ordenar mal los pares y me aseguraba un mínimo de calidad.

Cablear no tiene mayor ciencia, salvo por los conectores que tienen que ser armados correctamente para que funcionen. Solo hay que basarse en la norma EIA/TIA-568-B en ambos extremos para hacer los cables paralelos.

Y verificar con el LAN cable tester la continuidad de los cables armados aunque esto también podría hacerse con un multímetro.

Ubicación

La ubicación de todo esto fue un problema ya que mi esposa no me permitió adquirir ni un rack de pared, ni de los gabinetes móviles porque decía que eso se vería feo en casa. Así que me las tuve que ingeniar para meter servidores y equipo de red en un área de la casa que fuera discreta.

El equipo de red consiste entonces en un router (USG), 5 switch (US-8-60W, ES-5XP y 2 USW-Flex-Mini por el momento), desde aquí sale todo el cableado para los dispositivos que lo necesitan. Para esto use un panel de cartón comprimido donde fije el equipo por medio de zunchos y en la parte trasera fije los respectivos adaptadores de corriente desde aquí todas las conexiones salen hacia un patch panel vertical fijo a la pared de 16 puertos .

Cómo las máquinas que uso como servidores son Lenovo Tiny M92p, pequeñas, compactas y robustas improvisé un mueble metálico a partir de un mueble de toallas que había visto en una tienda por departamentos y así pude colocar 4 de estas máquinas en un pequeño espacio dentro del mueble de TV.

Al mueble le tuve que instalar un sistema de ventilación para mejorar el flujo de aire en dónde están ubicados los mini servidores. Adquirí 2 AC Infiniti Airplate S5 y ubique uno en la parte superior y otro en el nivel inferior con la ayuda de un Dremel.

Con respecto a las antenas UAP-AC-LR, debido a la forma de la onda de radio que emiten, la mejor ubicación es el techo o sobre una mesa. Se pueden colocar en pared, pero para esta ubicación Ubiquiti ofrece varios access point de pared que son mucho mejor para esta topología.

La red

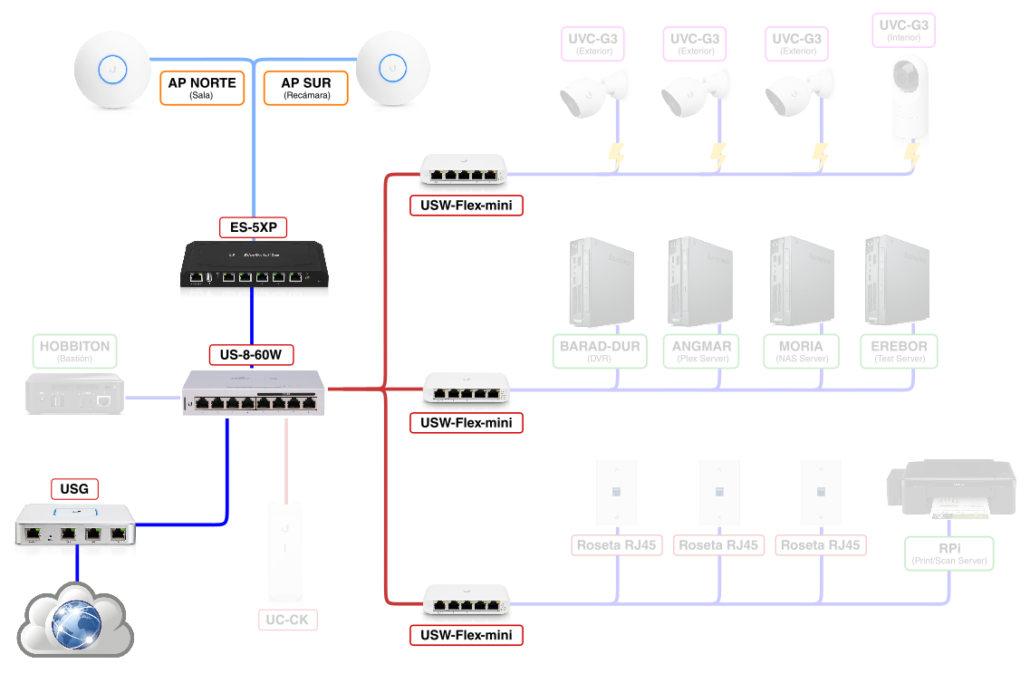

Mi red doméstica sigue una topología en estrella, bastante simple de hecho teniendo como punto central el switch US-8-60W, que sería el core switch. Desde aquí se conectan todos los demás switch de 5 puertos, el servidor hobbiton que es el bastión de la red y el UniFi Cloud Key para la gestión remota de la red.

La red esta segmentada a nivel lógico mediante VLANs para mantener organizados los dispositivos y separar el tráfico. A manera burda, se puede ver en el siguiente diagrama. La comunicación entre VLANs esta regulada por el firewall que filtra todos los paquetes de la subredes y permite ciertas conexiones fuera de la VLAN, como al servidor DNS o al servidor DHCP.

En la VLAN IoT (tengo varios smart plugs, interruptores WiFi y dispositivos como Chromecast y Google Home) solo esta permitido el tráfico de entrada y esta habilitado el mDNS para permitir el funcionamiento del Chromecast. La VLAN de las cámaras de seguridad es netamente cableada (por ahora aún no he adquirido la cámara UVC-G3-mini que es WiFi) tiene un propósito netamente organizacional. En un principio pensé en tener el servidor DVR con conectado a la VLAN principal y la VLAN de las cámaras pero al final implicaría obtener un módulo adicional para una segunda conexión de red, así que solo han quedado así. Más adelante, organizaré esta VLAN de otra forma.

El tráfico WiFi también está segmentado según las VLAN, así tengo separada una red abierta limitada en ancho de banda para visitantes, otra red WiFi para dispositivos IoT, y la red WiFI principal que esta sobre la VLAN principal.

Para mejorar la calidad de conexión, use el método min RSSI, del cual hay un buen tutorial en este enlace, que hace que el AP obligue al cliente a desconectarse y reconectarse en el access point más cercano cuando llega a cierto umbral en la calidad de conexión.

Inversión

Hasta aquí todo muy bonito y eso, pero y ¿cuánto ha costado? Para esto solo tomaré en cuenta el costo de los dispositivos, accesorios y herramientas utilizadas. Existen otros costos asociados como molduras utilizadas para esconder los cables de la vista y el costo de armado de la red que no los estoy tomando en cuenta.

| Dispositivo | Cantidad | Precio unitario | Total |

|---|---|---|---|

| UniFi Security Gateway (link) | 1 | 139 USD | 139 USD |

| UniFi Cloud Key (link) | 1 | 99 USD | 99 USD |

| UniFi switch 8 60W (link) | 1 | 109 USD | 109 USD |

| EdgeSwitch 5XP (link) | 1 | 95 USD | 95 USD |

| UniFi Long-Range Access Point (link) | 2 | 109 USD | 218 USD |

| UniFi Switch Flex Mini (link) | 3 | 29 USD | 87 USD |

| UniFi Protect G3 Bullet Camera (link) | 3 | 149 USD | 450 USD |

| UniFi Protect G3 FLEX Camera (link) | 1 | 79 USD | 79 USD |

| Rollo 100 m de cable UTP azul (link) | 1 | 37 USD | 37 USD |

| 100 Conectores RJ45 2 piezas (link) | 1 | 14 USD | 14 USD |

| 100 Botas RJ45 (link) | 1 | 7 USD | 7 USD |

| VCOM crimping tool RJ45 (link) | 1 | 7 USD | 7 USD |

| LAN cable tester (link) | 1 | 7 USD | 7 USD |

| Inversión total | 1345 USD |

Lo mostrado en la tabla solo muestra el precio del canal oficial de venta sin considerar los costos de envío, ni el ITBMS de los artículos comprados en Panamá. Claro esta que los dispositivos no los adquirí de una sola vez, fue de poco a poco y algunos fueron también adquiridos en oferta. Algunos otros fueron adquiridos en eBay a precio considerablemente más bajo que el oficial.

La pregunta del millón es entonces, ¿Realmente es necesario todo esto? La respuesta sencilla es, no. Pude haber creado la misma red con un buen router y un switch con suficiente cantidad de puertos. Sin embargo, no tendría el mismo control de toda la red como lo tendría con la línea UniFi y probablemente hubiera tenido que dedicar un montón de tiempo a configurar cosas.

Lo bueno

Después de tener funcionando mi red por varios meses, a lo largo de los cuales escribí esta entrada, afine muchos detalles. Unifi, te deja construir una red a través de su software. Esto hace que muchas cosas sean sencillas a través del tablero de administración, incluso cosas que sin este serían un tanto más complicadas de configurar.

Tareas como configurar un router, redireccionar puertos, activar el firewall, segmentar la red con VLANs, escanear el espectro radioeléctrico, configurar el roaming entre APs son tareas que definitivamente son más fáciles de llevar a cabo. Al añadir equipos nuevos, si son de la línea UniFi, no hay que hacer más nada, el controlador los configura automáticamente como el resto al adoptarlos.

En conclusión en este punto, Unifi tiene su mérito.

Lo malo

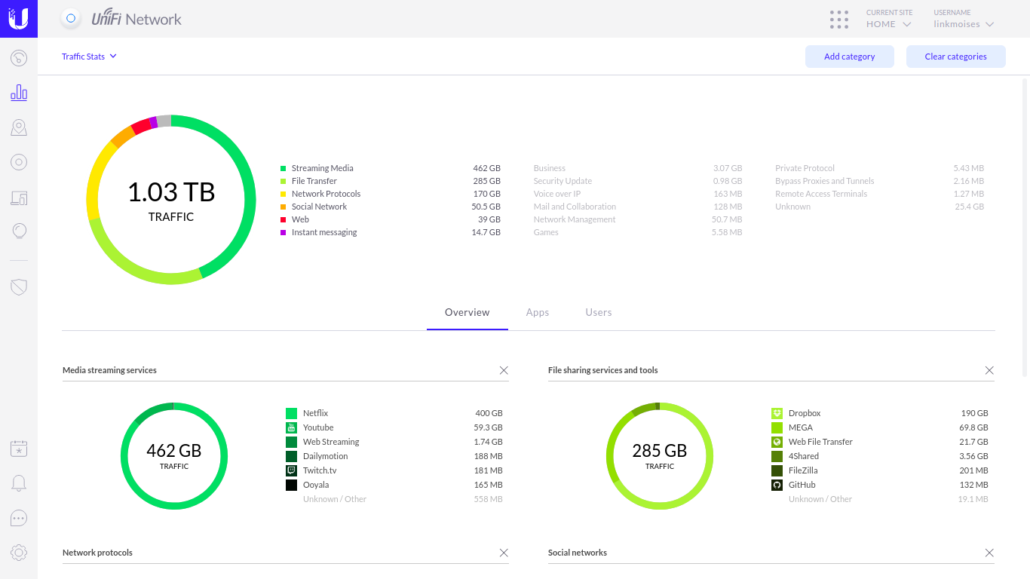

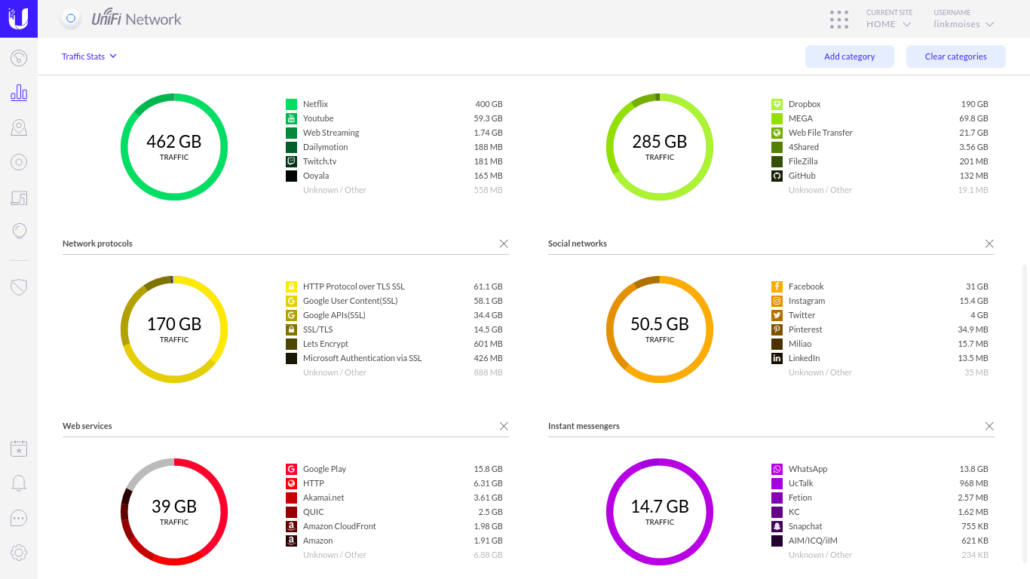

La estadística puede ser impresionante, puedes ver el histórico de uso de un cliente en particular, puedes ver el consumo de ancho de banda segmentado por categoría, pero no existe un modo de seleccionar un espacio de tiempo. Sin poder escoger el espacio de tiempo, esta información es un tanto inútil ya que te da solo una idea vaga sobre como esta funcionando la red. Al menos se que la mitad del ancho de banda consumido se va en Netflix. Pero no es lo mismo saber que se consumió 1,03 TB en un espacio de 30 días, que en un solo día.

Otra cosa que en particular no me gusta es la característica de sistema de detección/prevención de intrusiones (IDS/IPS), no por su funcionalidad ya que es un derivado de Suricata IDS, sino por el hecho que limita la capacidad del USG a 85 Mbps al no tener un hardware dedicado. Esto tiene que ver mucho con las características básicas del USG, en cuanto a procesador y RAM. No puedes mantener activado el filtrado geográfico de IP y el IDS/IPS simultáneamente. Es un sacrificio de desempeño en favor de la seguridad, pero llevando entonces a los límites la pobre CPU del USG. El modo que hay de tener activado esta característica de seguridad manteniendo una conexión 1Gbps es utilizando el USG-XG-8, eso considerando que es un dispositivo 10 Gbps, y que recientemente ha sido descontinuada la producción.

Lo feo

Ninguna tecnología es perfecta y la línea Unifi dista de serlo, en mi andar con esta línea de equipos en estos últimos años he encontrado detalles que pueden mejorarse. Pero hay un detalle específico que llama poderosamente mi atención, es el hecho que es tecnología propietaria. Si el día de mañana, Ubiquiti desaparece, quedarán millones de dispositivos huérfanos. Si bien es cierto, su software funciona sobre distros Linux, el código fuente de estos no está disponible, salvo ciertos piezas que solo se publica la parte de código libre, pero no la totalidad.

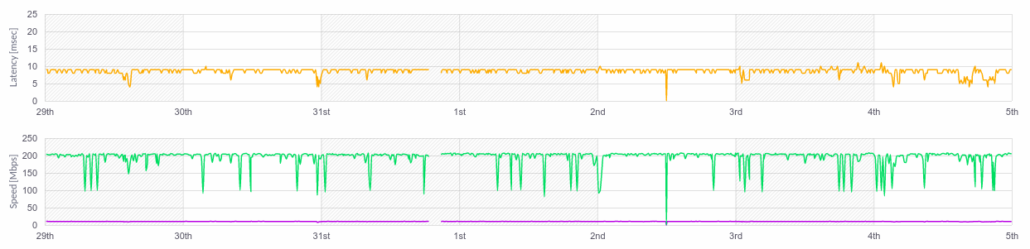

Un ejemplo como un cliente puede ser afectado esto, ocurrió entre diciembre 2019 – enero 2020, anteriormente Unifi tenía la opción de llevar un registro del ancho de banda, mediante la realización de un test de velocidad. Esta opción la tenía configurada en intervalos de 15 minutos.

Con la última actualización del controlador (5.12.35), ahora el tiempo mínimo para un test de velocidad son 12 horas. Existen los puntos, pero no se grafican y en efecto, esto no constituye un registro fiable.

En resumen esto es una muestra de como la decisión de una empresa puede afectar el software que ya tienes. Las razones por la que esto ocurra quizás tengan que ver con la carga que esta opción pueda representar para Ubiquiti, pues es un servicio «gratuito» que les estaba costando caro, porque así como lo hacia yo, probablemente miles de personas lo tuvieran configurado de manera parecida y esto produjera una carga pesada sobre sus servidores. En fin, me hubiera parecido mucho mas polite que desactivaran la opción por defecto o que incluyeran un mensaje de aclaración sobre esta opción o que permitieran que uno mismo apunte al servidor que le pegue la gana para tener estos datos.

En fin, uno depende de las decisiones que Ubiquiti «crea» son mejor para todos sus clientes.

Ideas a futuro

Si algo tiene el haber montado una red así en casa, para mi punto de vista que no trabajo en el ramo de tecnologías de la información, es que en el proceso he aprendido bastante sobre redes alla brava porque algo mal configurado afecta el desempeño de la red. También es un hecho (no médicamente comprobado) que esta línea de productos te produce cierta adicción y terminas comprando un dispositivo tras otro y corres el riesgo de terminar con una red digna de una empresa para cubrir los pocos metros cuadrados de tu casa, en resumen, un overkill.

Habiendo mencionado lo anterior, aquí van algunas cosas que pienso hacer más adelante:

- Añadir un switch Unifi de mayor capacidad, como el US-8-150W, para poder alimentar todos los dispositivos PoE (cámaras, APs, cloud key) en lugar de usar varios switchs pequeños.

- Añadir más cámaras para tener mejor cobertura de videovigilancia.

- Instalar el controlador de AC Infinity, me permitiría controlar la ventilación y ver estadísticas de temperatura del espacio donde están ubicados los servidores.

- Añadir un modem 4G que lo pueda conectar al puerto WAN2 del USG y así tener una conexión de respaldo en caso que falle la principal por alguna razón.

- Reemplazar el Cloud Key actual por el de siguiente generación y reemplazar los APs actuales por APs de tipo mesh.

En conclusión, ahora tengo una red robusta, con tráfico segmentado en VLANs, con un subdominio apuntando a la IP que me asigna mi ISP (Cableonda), con capacidad para invitados con un portal hotspot personalizado y con sendos servidores VPN PPTP y L2TP para conexión remota. Tengo capacidad para conectarme a la red desde cualquier lugar y brincar entre servidores e incluso encenderlos remotamente. Cuento con estadísticas detalladas de toda la red y con «roaming» (a la fuerza) con los access point. La cobertura es excelente dentro de casa como en alrededores.